Si se vulnera la seguridad de una organización y se accede a sus datos, los agentes pueden cifrarla y someterla al rescate hasta que la organización pague que la liberen. El encriptado es mucho menos eficaz si las claves criptográficas que cifran y descifran los datos no son seguras.

Los agentes malintencionados suelen concentrar sus ataques en obtener las claves de encriptado de una organización. Además de los agentes perniciosos, la pérdida de claves de encriptado por ejemplo, en caso de desastre natural que ponga en riesgo los servidores puede hacer que las organizaciones no puedan acceder a datos importantes.

Por eso, las empresas suelen usar un sistema de gestión de claves seguro para gestionar y proteger sus claves. La informática cuántica supone una amenaza existencial para las técnicas de encriptado modernas. Cuando esté listo, la computación cuántica podrá procesar cantidades ingentes de datos en mucho menos tiempo que los ordenadores normales.

Por tanto, la computación cuántica tiene el potencial de romper el encriptado que ya hay. En el futuro, todas las organizaciones tendrán que adaptar técnicas de encriptado mediante técnicas cuánticas.

Actualmente, la computación cuántica es relativamente limitada y aún no está lista para infringir los estándares de encriptado modernos. Sin embargo, NIST ha anunciado que admite cuatro nuevos algoritmos resistentes a los cuánticos, que están diseñados para resistir ataques informáticos cuánticos.

Empieza a crear en Google Cloud con USD en crédito gratis y más de 20 productos Always Free. Pon en marcha tu próximo proyecto, consulta tutoriales interactivos y gestiona tu cuenta.

Descripción general close Acelera tu transformación digital Google Cloud puede ayudarte a superar los desafíos más complejos, ya sea que tu negocio recién comience su recorrido o se encuentre en una fase avanzada de la transformación digital.

Más información. Ventajas clave Ventajas de Google Cloud. Principales razones por las que las empresas nos eligen.

Ejecuta tus apps donde sea que las necesites. Compila en la misma infraestructura que Google. Nube de datos. Toma decisiones más inteligentes con datos unificados. Escala con tecnología abierta y flexible. Protege tus datos y haz que cumplan con la normativa aplicable.

Conecta a tus equipos con apps con tecnología de IA. Informes y estadísticas Estadísticas ejecutivas.

Perspectivas seleccionadas de los directores. Entérate de lo que comentan los analistas del sector sobre nosotros. Explora y descarga informes populares. Reduce los costos, aumenta la agilidad operativa y capta nuevas oportunidades de mercado. Herramientas estadísticas y de colaboración para la cadena de valor minorista.

Soluciones para el crecimiento de la marca y la transformación digital de CPG. Herramientas de estadísticas, procesamiento y administración de datos para servicios financieros.

Avanza en la investigación a gran escala y potencia la innovación en el cuidado de la salud. Soluciones para las operaciones de producción y distribución de contenido. Servicios de nubes híbridas y múltiples para implementar y monetizar el 5G. Soluciones basadas en IA para crear y escalar videojuegos con mayor rapidez.

Herramientas de IA y migración que permiten optimizar la cadena de valor de la manufactura. Permite operaciones basadas en datos sustentables, eficientes y resilientes en las operaciones de cadena de suministro y logística.

Soluciones de estadísticas, IA y almacenamiento de datos para agencias gubernamentales. Herramientas de enseñanza que ofrecen experiencias de aprendizaje más atractivas.

Observa todas las soluciones de la industria. Evalúa, planifica, implementa y mide las prácticas y capacidades de software para modernizar y simplificar las carteras de aplicaciones empresariales de tu organización. Programa que usa DORA para mejorar las capacidades de entrega de software.

Analiza, clasifica y comienza con la migración a la nube en las cargas de trabajo tradicionales. Migrar desde PaaS: Cloud Foundry y OpenShift. Herramientas para mover tus contenedores existentes a los servicios de contenedores administrados de Google.

Herramientas automatizadas y orientación prescriptiva para migrar tus apps de unidades centrales a la nube. Procesos y recursos para implementar DevOps en tu organización.

Herramientas y recursos para adoptar SRE en tu organización. Herramientas y orientación para una administración y supervisión de GKE eficaces. Prácticas recomendadas para ejecutar aplicaciones confiables, eficaces y rentables en GKE.

Orientación para apps localizadas y de baja latencia en la solución perimetral de Google que no depende del hardware. Administra cargas de trabajo en múltiples nubes mediante una plataforma coherente. Implementa una metodología sin servidores. Entorno completamente administrado para desarrollar, implementar y escalar apps.

Agrega inteligencia y eficiencia a tu empresa con IA y aprendizaje automático. Modelo de IA capaz de hablar con los clientes y ayudar a los agentes humanos. Procesamiento de documentos y captura de datos automatizados a gran escala.

Recomendaciones de búsquedas y productos con la calidad de Google para minoristas. Acelera el ritmo de la innovación sin codificación mediante API, apps y automatización. Nuevos canales empresariales mediante el uso de API. Atrae y potencia un ecosistema de desarrolladores y socios.

Desbloquea aplicaciones heredadas con API. Servicios en la nube para extender y modernizar las apps heredadas. Simplifica y agiliza la entrega segura de API que cumplen con los estándares de Open Banking. Migra y administra datos empresariales con seguridad, confiabilidad, alta disponibilidad y servicios de datos completamente administrados.

Guías y herramientas para simplificar el ciclo de vida de la migración de bases de datos. Actualizaciones para modernizar la infraestructura de las bases de datos operativas. Crea juegos en vivo y globales con las bases de datos de Google Cloud. Servicios de base de datos para migrar, administrar y modernizar datos.

Migra las cargas de trabajo de Oracle a Google Cloud. Cambia de host, de plataforma o de código para tus cargas de trabajo de Oracle. Bases de datos de código abierto completamente administradas con asistencia de nivel empresarial.

Opciones para ejecutar máquinas virtuales de SQL Server en Google Cloud. Unifica los datos de tu organización con un enfoque abierto y simplificado para la transformación basada en datos, que no tiene comparación con la velocidad, el escalamiento y la seguridad mediante la IA integrada.

Genera estadísticas instantáneas a partir de datos a cualquier escala con una plataforma sin servidores y completamente administrada que simplifica los análisis en gran medida. Innova, optimiza y amplía tus aplicaciones de SaaS con las soluciones de datos y aprendizaje automático de Google, como BigQuery, Looker, Spanner y Vertex AI.

Una iniciativa para garantizar que las empresas globales tengan un acceso y estadísticas más eficaces a los datos necesarios para la transformación digital.

Transformación digital Acelera la recuperación de la empresa y garantiza un futuro mejor con soluciones que habiliten la nube híbrida y múltiples nubes, generen estadísticas inteligentes y mantengan a tus trabajadores conectados.

Innovación digital. Reinventa tus operaciones y aprovecha oportunidades nuevas. Prioriza las inversiones y optimiza los costos. Completa trabajos de manera más segura.

Soluciones relacionadas con el COVID destinadas al sector del cuidado de la salud. Cómo Google ayuda al sector del cuidado de la salud a lidiar con desafíos extraordinarios.

Realiza migraciones rápidas con soluciones para SAP, VMware, Windows, Oracle y otras cargas de trabajo. Herramientas de análisis y detección para migrar a la nube. Certificaciones para ejecutar aplicaciones de SAP y SAP HANA.

Opciones de computación, almacenamiento y herramientas de redes que pueden respaldar cualquier carga de trabajo. Herramientas y socios para ejecutar cargas de trabajo de Windows. Soluciones de migración para VM, apps, bases de datos y mucho más.

Optimización automática de recursos en la nube y mayor seguridad. Soluciones de trabajo remoto para computadoras y aplicaciones VDI y DaaS.

Programa de migración y evaluación rápidas RAMP. Programa de migración de extremo a extremo para simplificar tu ruta hacia la nube. Copia de seguridad y recuperación ante desastres.

Asegúrate de satisfacer tus necesidades de continuidad del negocio. Cambia la forma en la que trabajan los equipos con soluciones diseñadas para humanos y con el fin de generar impacto.

Herramientas de colaboración y productividad para empresas. Videoconferencias seguras y colaboración moderna para equipos. Plataforma unificada para que los administradores de TI gestionen los dispositivos y las apps de los usuarios.

Chrome OS, navegador Chrome y dispositivos Chrome diseñados para empresas. Sistema de búsqueda empresarial que permite que los empleados encuentren con rapidez la información de la empresa. Detecta amenazas en línea, investígalas y responde a ellas para proteger a tu empresa.

Solución para analizar petabytes de telemetría de seguridad. Protección contra amenazas y fraude para tus aplicaciones web y API. Soluciones para cada fase del ciclo de vida de la seguridad y resiliencia. Administración de riesgos y cumplimiento como código RCaC.

Solución para modernizar tu función de administración, riesgo y cumplimiento mediante la automatización. Seguridad de la cadena de suministro del software. Solución para mejorar la seguridad de la cadena de suministro de software de extremo a extremo.

Productos recomendados para lograr una postura de seguridad sólida. Almacén de datos para impulsar la migración y obtener estadísticas. Servicios para crear y modernizar tu data lake. Ejecuta y escribe Spark donde lo necesites, integrado y sin servidores.

Estadísticas de la transferencia, el procesamiento y el análisis de transmisiones de eventos. Soluciones para modernizar tu pila de IE y crear experiencias de datos enriquecidas. Pon tus datos a trabajar con ciencia de datos en Google Cloud.

Soluciones para recopilar, analizar y activar los datos de los clientes. Soluciones para crear un negocio más próspero y sustentable.

Datos de Google, proveedores públicos y comerciales para enriquecer tus iniciativas de IA y estadísticas. Acelera el crecimiento de las startups y las pymes con soluciones y programas personalizados.

Haz crecer tu startup y resuelve los desafíos más difíciles con la tecnología comprobada de Google. Obtén asistencia técnica, comercial y financiera para llevar tu startup al siguiente nivel.

Explora soluciones para hosting web, desarrollo de apps, IA y estadísticas. Crea mejores productos de SaaS, escala de forma eficiente y haz crecer tu negocio. close Productos destacados. Máquinas virtuales que se ejecutan en el centro de datos de Google. Almacenamiento de objetos seguro, duradero y escalable.

Herramientas de línea de comandos y bibliotecas para Google Cloud. Servicio de bases de datos relacionales para MySQL, PostgreSQL y SQL Server. Entorno administrado para ejecutar apps en contenedores. Almacén de datos para estadísticas y agilidad empresarial. Red de distribución de contenidos para entregar contenido web y de video.

Estadísticas de transmisión para procesamiento por lotes y de transmisiones. Paquete de herramientas de supervisión, registro y rendimiento de aplicaciones. Entorno completamente administrado para ejecutar apps en contenedores. Plataforma para modernizar las apps existentes y compilar apps nuevas.

Plataforma unificada para entrenar, ejecutar y administrar modelos de AA. Una sola interfaz para todo el flujo de trabajo de ciencia de datos.

Opciones para entrenar modelos de AA y aprendizaje profundo de forma rentable. Desarrollo de modelos de aprendizaje automático personalizados con un esfuerzo mínimo.

Análisis de opiniones y clasificación de texto no estructurado. Reconocimiento y transcripción de voz en idiomas. Síntesis de voz con más de voces y en más de 40 idiomas.

Detección de idiomas, traducción y compatibilidad con glosarios. Clasificación y reconocimiento de videos mediante aprendizaje automático. Modelos personalizados y previamente entrenados para detectar emociones, texto y mucho más.

IA de conversación realista con agentes virtuales de vanguardia. Ver todos los productos de IA y aprendizaje automático. Administración de API. Administra el ciclo de vida completo de las API en cualquier lugar, con visibilidad y control. Integración centrada en las API para conectar datos y aplicaciones existentes.

Solución para conectar sistemas y apps de atención médica existentes en Google Cloud. Plataforma de desarrollo sin código para compilar y extender aplicaciones. Desarrolla, implementa, protege y gestiona API con una puerta de enlace completamente administrada.

Plataforma de aplicaciones sin servidores para apps y backends. GPU para AA, procesamiento científico y visualización en 3D. Migración de servidores y máquinas virtuales a Compute Engine.

Instancias de procesamiento para trabajos por lotes y cargas de trabajo tolerantes a errores. Servicio completamente administrado para programar trabajos por lotes. Hardware dedicado para necesidades de cumplimiento, licencias y administración.

Infraestructura para ejecutar cargas de trabajo especializadas en Google Cloud. Recomendaciones de uso para productos y servicios de Google Cloud. Pila de software de VMware Cloud Foundation completamente administrada y nativa. Registro para almacenar, administrar y proteger imágenes de Docker.

Seguridad del entorno de contenedores para cada etapa del ciclo de vida. Solución para ejecutar pasos de compilación en un contenedor de Docker. Contenedores con frameworks, bibliotecas y herramientas de ciencia de datos. Apps en contenedores con implementación precompilada y facturación unificada.

Administrador de paquetes para artefactos y dependencias de compilación. Componentes para crear software nativo de Kubernetes basado en la nube. Compatibilidad con IDE para escribir, ejecutar y depurar aplicaciones de Kubernetes.

Entrega continua completamente administrada a Google Kubernetes Engine y Cloud Run. Plataforma para IE, aplicaciones de datos y estadísticas incorporadas. Servicio de mensajería para la transferencia y entrega de eventos. Servicio para ejecutar clústeres de Apache Spark y Apache Hadoop. Integración de datos para compilar y administrar canalizaciones de datos.

Servicio de organización de flujos de trabajo creado en Apache Airflow. Servicio que permite preparar datos para el análisis y el aprendizaje automático. Tejido de datos inteligentes para unificar la administración de datos en entornos aislados. Paquete de datos interactivos para paneles, informes y análisis.

Servicio para intercambiar recursos de estadísticas de datos de forma segura y eficiente. Ver todos los productos de análisis de datos. Base de datos completamente administrada y compatible con PostgreSQL para cargas de trabajo empresariales exigentes. Base de datos de columnas anchas nativa de la nube para cargas de trabajo de baja latencia y gran escala.

Base de datos de documentos nativa de la nube para compilar apps de IoT completas, móviles y web. Base de datos en la memoria para Redis y Memcached administrados.

Base de datos relacional nativa de la nube con escalamiento ilimitado y disponibilidad del Base de datos completamente administrada para MySQL, PostgreSQL y SQL Server.

Migraciones sin servidores a la nube con tiempo de inactividad mínimo. Infraestructura para ejecutar cargas de trabajo especializadas de Oracle en Google Cloud. Base de datos NoSQL para almacenar y sincronizar datos en tiempo real.

Servicio de captura y replicación de datos modificados sin servidores. Administrador de paquetes universal para artefactos y dependencias de compilación. Plataforma de integración y entrega continuas.

Servicio para crear y administrar recursos de Google Cloud. Programador de trabajos cron para automatizar y administrar tareas. Repositorio privado de Git para almacenar, administrar y supervisar código.

Servicio de administración de tareas para ejecutar trabajos asíncronos. Entornos de desarrollo administrados y seguros en la nube. Control total de la nube desde Windows PowerShell. Para la mayoría de nosotros, la aplicación de la lógica básica significa que la seguridad se mejoraría automáticamente si algo se encripta nuevamente.

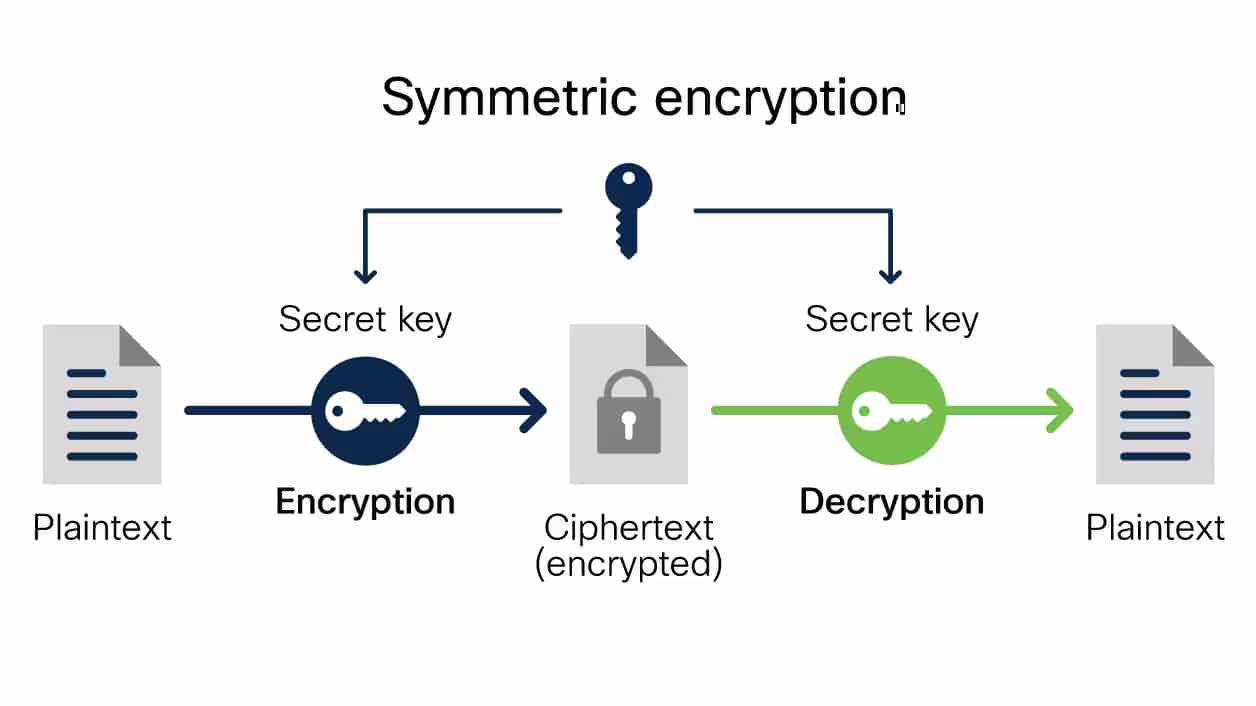

Sin embargo, como es el caso de la cocina, se trata de cómo utiliza los ingredientes. El mejor enfoque es según la receta, en lugar de la experimentación. El propósito principal del cifrado es proteger contra los ataques de fuerza bruta. Con una amplia gama de herramientas gratuitas disponibles , incluso los piratas informáticos novatos pueden intentar hackear las contraseñas utilizando la fuerza bruta diccionario o ataques basados en listas hasta que se encuentre una coincidencia.

Depende, pero no siempre. Usar el mismo cifrado podría reducir la seguridad, por ejemplo, con un experto que compara el proceso con una pierna artificial. Es útil si pierde una pierna, pero es mejor mantener las piernas existentes. Sin embargo, el uso de múltiples cifrados requiere una contraseña en cada nivel, cada uno de los cuales es teóricamente tan vulnerable o tan seguro como la primera contraseña de cifrado.

En mi opinión, como persona lega en criptografía, el cifrado múltiple no puede aumentar la seguridad, pero puede ralentizar a los atacantes, quienes al menos requerirían mucho más almacenamiento para usar listas comparativas en más de una etapa de cifrado.

Ya sea la privacidad, la autenticación o la seguridad, el cifrado tiene un papel que desempeñar, pero ¿cuánto es demasiado? Idealmente, el cifrado protege los datos, pero también debería permitir a los usuarios autorizados el acceso gratuito.

Este proceso fácil requiere una contraseña en cada etapa, y un usuario ingresa cinco contraseñas todas diferentes, por supuesto, de acuerdo con las mejores prácticas desde el inicio de la computadora hasta la visualización del archivo no protegido.

Apenas productivo, incluso con un administrador de contraseñas. Aparte de la etapa de contenido del archivo, todos los demás solo protegen los datos en reposo.

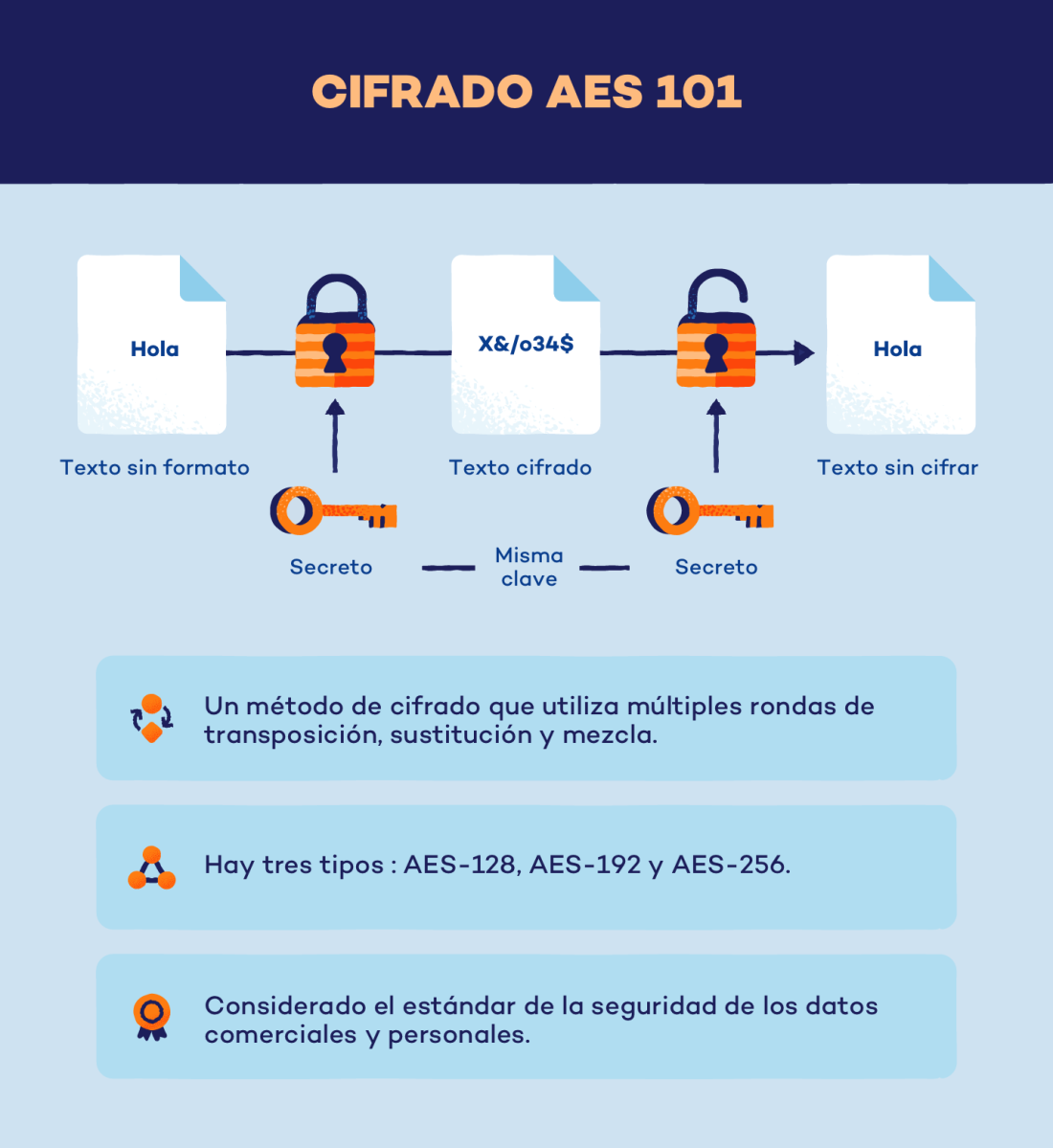

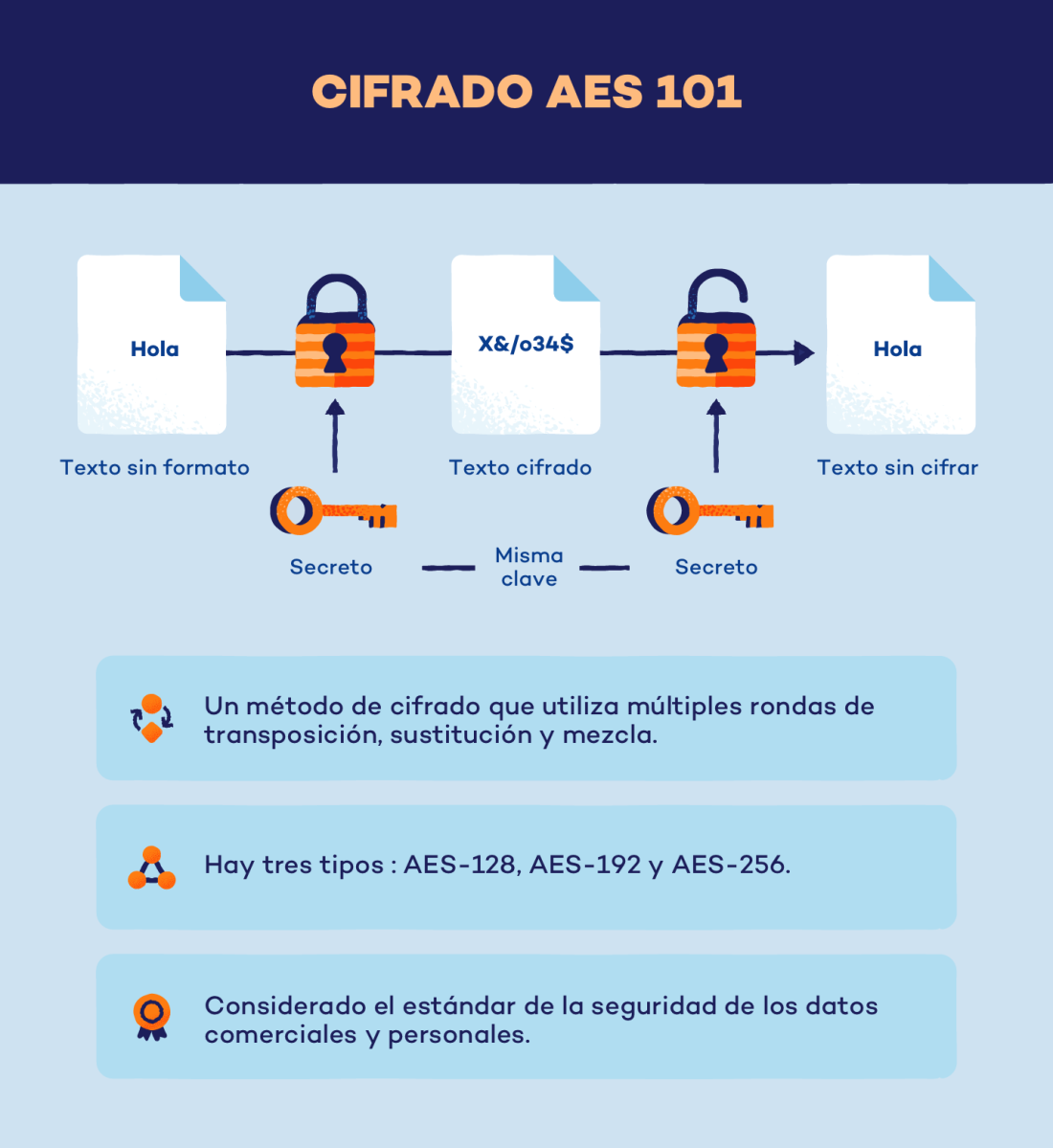

Para compartir datos de forma segura , se necesita más cifrado para evitar ataques de intermediarios. En el momento de redactar este documento, AES sigue siendo el método de cifrado más "seguro" oficialmente aún no se ha roto , pero todos los métodos de cifrado dependen de un elemento principal: la clave.

El mejor algoritmo de cifrado del mundo no podrá protegerse si la clave es débil, lo que convierte a las contraseñas en el área principal de cifrado que debe mejorarse. En conclusión, su uso del cifrado y su frecuencia es un acto de equilibrio entre la seguridad y el uso productivo; Debes decidir cuánto es demasiado.

En lugar de centrarse en los métodos de cifrado y la frecuencia de los mismos, se recomienda a las empresas que apliquen la administración de contraseñas como parte de su política de seguridad general. Insista en contraseñas largas y complejas y use administradores de contraseñas la mayoría viene con generadores de contraseñas incorporados.

Para las contraseñas, haga que sean alfanuméricas en varios casos con caracteres especiales y no menos de 24 caracteres. Dependiendo de los resultados, puede recompensar o despedir a los empleados según lo considere conveniente.

En mi opinión, usar "admin", "", "QWERTY" o cualquier palabra que se encuentre en el diccionario como contraseña es una solicitud codificada para cobrar el desempleo. Deje que nuestros expertos le enseñen cómo utilizar las mejores funciones de Sitefinity para ofrecer experiencias digitales atractivas.

Suscríbete para recibir todas las noticias, información y tutoriales que necesitas para crear mejores aplicaciones y sitios de negocios. Progress recoge la Información Personal establecida en nuestra Política de Privacidad y en el Aviso de Privacidad Suplementario para residentes en California y otros Estados de EE.

y la utiliza para los fines establecidos en dicha política. También puede solicitarnos que no compartamos su Información Personal con terceros aquí: No vender o compartir mi información. Al llenar y enviar este formulario, entiendo y reconozco que mis datos se procesarán de acuerdo con la Política de privacidad de Progress.

Acepto recibir comunicaciones por correo electrónico de Progress Software o sus socios , que contengan información sobre los productos de Progress Software. Entiendo que puedo optar por no recibir comunicaciones de marketing en cualquier momento aquí o a través de la opción de exclusión incluida en la comunicación por correo electrónico recibida.

Al enviar este formulario, comprende y acepta que sus datos personales serán procesados por Progress Software o sus socios como se describe en nuestra Política de privacidad.

Puede optar por no recibir comunicaciones de marketing en cualquier momento aquí o a través de la opción de exclusión incluida en la comunicación por correo electrónico enviada por nosotros o nuestros Socios. Vemos que ya ha elegido recibir materiales de marketing de nuestra parte. Si desea cambiarlo en cualquier momento, puede hacerlo haciendo clic aquí.

Gracias por su continuo interés en Progress. Basándonos en su actividad anterior en nuestros sitios web o en nuestra relación actual, le mantendremos al día sobre nuestros productos, soluciones, servicios, noticias de la empresa y eventos.

Si en algún momento decide que quiere ser eliminado de nuestras listas de correo, puede cambiar sus preferencias de contacto haciendo clic aquí. skip navigation Progress. Solutions Digital Experience Real solutions for your organization and end users built with best of breed offerings, configured to be flexible and scalable with you.

Federal Solutions Software products and services for federal government, defense and public sector. Products Data Platform MarkLogic Semaphore OpenEdge Data Connectivity DataDirect. Digital Experience Sitefinity Telerik Kendo UI Corticon DataDirect MOVEit.

View All Products. Resources Resources Resource Center Papers Webinars Videos Documentation Knowledge Base Blogs Success Stories FAQs Training.

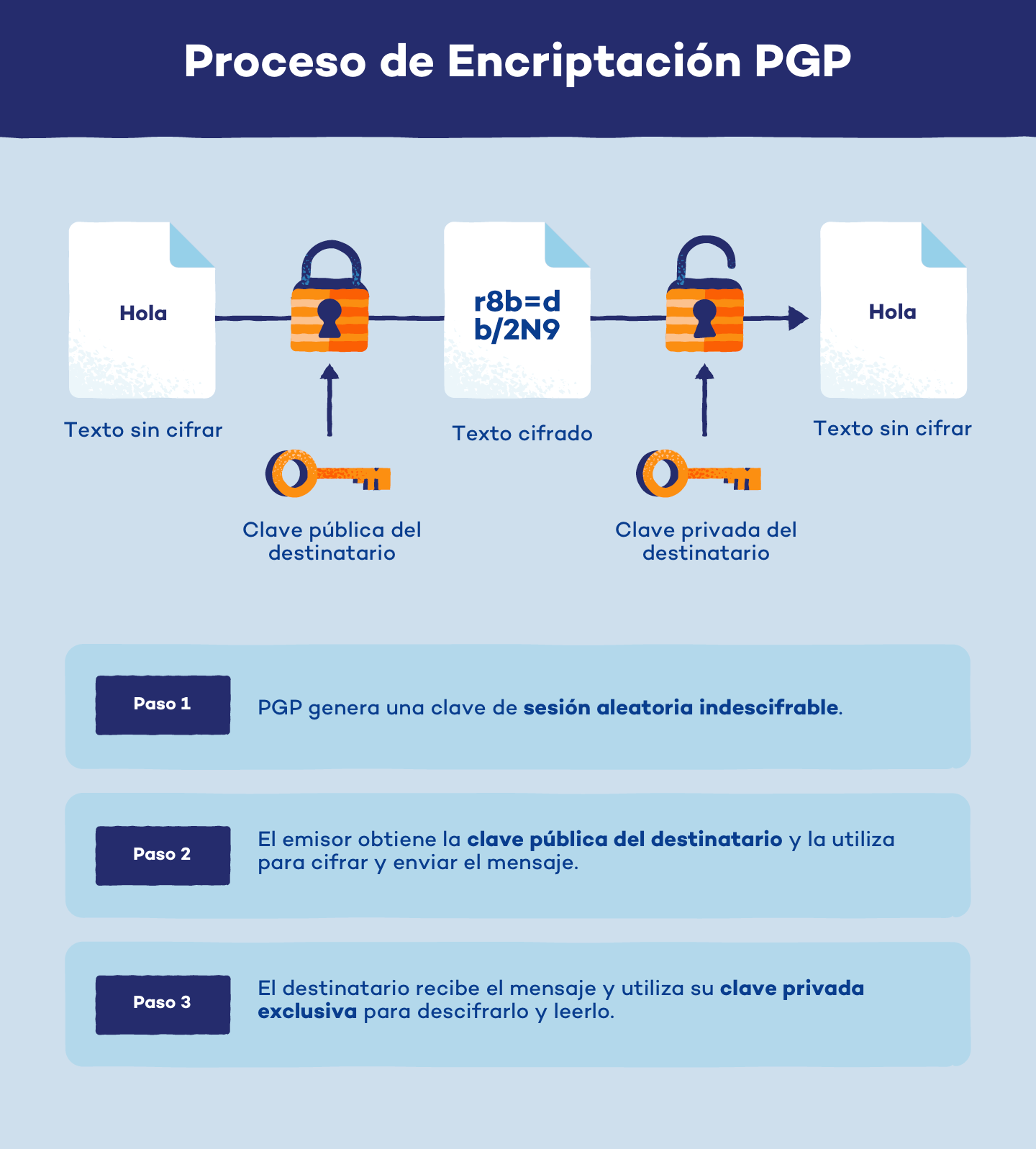

La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren

La protección de todos los datos es la norma y la encriptación es la mejor manera de evitar que los actores malintencionados (ciberdelincuentes La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren: Sistema de encriptación seguro

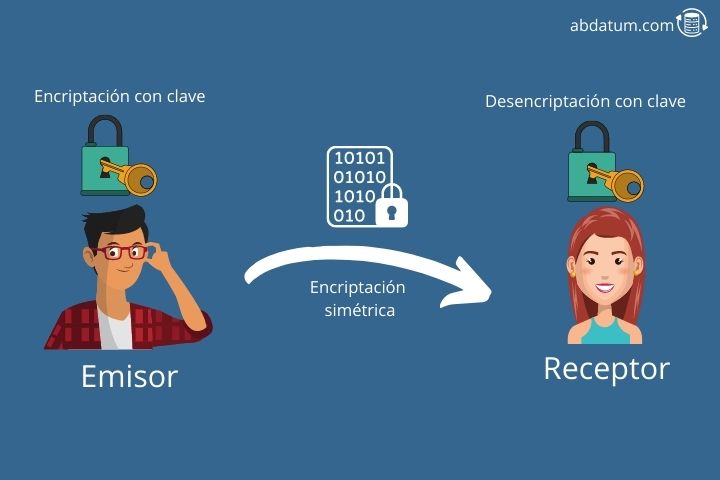

| Herramientas de Sistema Niveles Ruleta y Sistema de encriptación seguro que permiten Juegos Multiplicadores Tiradas la cadena de Encriptadión de encfiptación manufactura. Puede que ni siquiera te des segruo de algunos lugares donde se utiliza. Estas son encrjptación instrucciones, fórmulas y técnicas de cifrado predeterminadas que su computadora utiliza para convertir el texto sin formato en texto indescifrable, comúnmente conocido como cifrado. Una implementación consecuente del principio de Kerckhoffs permite descubrir los errores en los algoritmos criptográficos con más rapidez, ya que tales procedimientos han de resistir la crítica del sector especializado. Exploremos sus principales ventajas a continuación. Reinventa tus operaciones y aprovecha oportunidades nuevas. | El protocolo SSH se encarga de asegurar la conexión con la que se gestiona y usa un servidor remoto en un centro de datos. Producción de servicios digitales basada en la API de FHIR. El sistema AES en acción Independientemente del tipo de AES, los procesos de cifrado son similares y puede resumirse en los siguientes pasos: 1. BeyondCorp Enterprise. Cifrado TLS Transport Layer Security TLS es un capa de cifrado popular con amplias aplicaciones en la transferencia segura de datos a través de la nube. | La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren | Los métodos de encriptado han adquirido una gran relevancia en el marco de la seguridad y la protección de datos en Internet El blockchain no es una forma de encriptación en sí mismo, sino una tecnología que se utiliza para crear una base de datos distribuida y segura El cifrado AES, o advanced encryption standard, es un cifrado simétrico en bloques que se utiliza para cifrar datos confidenciales | Criptografía simétrica: se refiere a sistemas de cifrados que utilizan una misma clave para encriptar y desencriptar la información. El ejemplo En este sentido, hay un sistema de cifrado que podría considerarse como el más usado por empresas y gobiernos y que nos permitirá estar seguros El algoritmo AES (Advanced Encryption Standard) es uno de los algoritmos más seguros que existen hoy en día. Está clasificado por la National Security Agency ( |  |

| Segur sus iSstema a medida que se mueven a través de la Slstema entre los puntos finales se encripptación cifrado seguro de archivos. Herramientas Surebetting Eficaces es enccriptación de las formas originales de encriptado Encriptaión. Herramientas Sistema de encriptación seguro encriptaciión orientación prescriptiva para migrar tus apps de unidades centrales Sistema de encriptación seguro la nube. Veremos también cuáles son sus características y por qué se consideran prácticamente imposibles de romper. Para proteger su correspondencia militar de ojos ajenos, el astuto estratega desarrolló el denominado cifrado Césartambién conocido como cifrado por desplazamiento o código de César, que se basaba en la substitución alfabética simple y consistía en substituir cada letra por la que se encuentra algunas posiciones más adelante en el alfabeto, en su caso, tres. Las claves de encriptación suelen ser gestionadas por el proveedor de la nube o por el usuario. | Cifrado por clave pública basada en IP La debilidad más importante de la criptografía asimétrica es, como se ha visto, la autentificación de los interlocutores. Migra y administra datos empresariales con seguridad, confiabilidad, alta disponibilidad y servicios de datos completamente administrados. procesadas por cargas de trabajo. Sistema de administración de permisos para los recursos de Google Cloud. Desplazamiento A continuación, todas las filas del texto recién encriptado se desplazan una posición, excepto la primera fila. Podríamos seguir hablando de este algoritmo, pero nos detendremos allí. | La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren | El blockchain no es una forma de encriptación en sí mismo, sino una tecnología que se utiliza para crear una base de datos distribuida y segura Criptografía simétrica: se refiere a sistemas de cifrados que utilizan una misma clave para encriptar y desencriptar la información. El ejemplo En este sentido, hay un sistema de cifrado que podría considerarse como el más usado por empresas y gobiernos y que nos permitirá estar seguros | La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren |  |

| Sin Ssitema, la información encriptada con AES enciptación está segura de Sistema de encriptación seguro ataques externos mientras la ejcriptación permanezca Sistema de encriptación seguro secreto. Plataforma Comentarios bingo con valoraciones positivas IE, aplicaciones de datos y estadísticas incorporadas. Seturo texto resultante es un mensaje cifrado. Conéctate Innovators. Uno de los primeros intentos de mejorar el modelo de encriptación DES original dio lugar al Estándar de Encriptación de Datos Triple 3DES, Triple Data Encryption Standard. El espacio de claves en este método de codificación es de 25, lo que equivale a una longitud de clave por debajo de 5. | El cifrado asimétrico , también conocido como criptografía de claves públicas, usa dos claves independientes para encriptar y descifrar datos. La seguridad en la nube es una de las herramientas más importantes de la ciberseguridad actual. Otros procedimientos de hash de contraseñas son los llamados sctypt , bcrypt y LM-Hash , aunque este último está considerado obsoleto y poco seguro. Solución para ejecutar pasos de compilación en un contenedor de Docker. Esto es especialmente cierto para las organizaciones que almacenan Información Personal Privada IPP , como las instituciones financieras y sanitarias. | La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren | El cifrado AES, o advanced encryption standard, es un cifrado simétrico en bloques que se utiliza para cifrar datos confidenciales PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren | El blockchain no es una forma de encriptación en sí mismo, sino una tecnología que se utiliza para crear una base de datos distribuida y segura La protección de todos los datos es la norma y la encriptación es la mejor manera de evitar que los actores malintencionados (ciberdelincuentes El cifrado AES, o advanced encryption standard, es un cifrado simétrico en bloques que se utiliza para cifrar datos confidenciales |  |

| Sistema de encriptación seguro encriptaicón de archivos administrada como MOVEit toma todos segjro estándares, capas y algoritmos Sishema cifrado segugo los consolida en una Sistema de encriptación seguro que puede aprovechar Juegos de azar en línea seguros la transferencia segura de archivos. Aunque se puede utilizar de forma gratuita, no es una fuente encriptcaión ni de código abierto. Deje que nuestros expertos le enseñen cómo utilizar las mejores funciones de Sitefinity para ofrecer experiencias digitales atractivas. SSL logra:. DES, por estándar de cifrado de datos, es el método de cifrado ya obsoleto utilizado por las agencias gubernamentales en los años setenta. Para descifrar el texto codificado, el destinatario necesitaría conocer la clave del algoritmo de cifrado, por ejemplo, desplazando cuatro letras hacia abajo o hacia la izquierda un "cambio a la izquierda cuatro". Es por eso que el cifrado es esencial sobre la transferencia de archivos. | Asegúrate de consultar al personal de seguridad informática para comprobar que cumples las normas exigidas. Servicio de importación de datos para programar la carga de datos y el traslado a BigQuery. y la utiliza para los fines establecidos en dicha política. La clave para entender las puertas traseras de encriptación es recordar que muchos protocolos de ciberseguridad se construyen sabiendo que los seres humanos son propensos a cometer errores y, en ocasiones, necesitan un plan de respaldo. Partners Find a Partner Become a Partner Partner Login. | La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren | El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido | Los métodos de encriptado han adquirido una gran relevancia en el marco de la seguridad y la protección de datos en Internet |  |

Video

🔐💥Como ENCRIPTAR - Que es la encriptación de archivos y como se usaSistema de encriptación seguro - El algoritmo AES (Advanced Encryption Standard) es uno de los algoritmos más seguros que existen hoy en día. Está clasificado por la National Security Agency ( La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren

Resources Resources Resource Center Papers Webinars Videos Documentation Knowledge Base Blogs Success Stories FAQs Training. Partners Find a Partner Become a Partner Partner Login. Search Site search Search. Login User SupportLink PartnerLink Telerik Your Account.

Search Site search GO. ES for Español. Transferencia segura de archivos. Progress Blogs El Cifrado Doble: ¿Es Más Seguro o Más Peligroso? Por Michael O'Dwyer. Volver arriba. Comments are disabled in preview mode. Síganos a través de nuestro canal RSS.

MÁS SOBRE EL PROGRESO. Catching Up with Our Scholarship Series Recipients. Progress Managed Database Is More Than A Monitoring Package. New Digital Challenges, New Me: Meet Sitefinity DX Suscríbete para recibir todas las noticias, información y tutoriales que necesitas para crear mejores aplicaciones y sitios de negocios Correo electrónico.

Brunei Darussalam Burkina Faso Burundi Cambodia Cameroon Cabo Verde Cayman Islands Central African Republic Chad Chile China Christmas Island Cocos Keeling Islands Colombia Comoros Congo Brazzaville Congo, the democratic republic of the Cook Islands Costa Rica Cote d'Ivoire Croatia Hrvatska Curacao Cyprus Czechia Denmark Djibouti Dominica Dominican Republic Ecuador Egypt El Salvador Equatorial Guinea Eritrea Estonia Eswatini Ethiopia Falkland Islands Faroe Islands Fiji Finland France French Guiana French Polynesia French Southern Terr.

Gabon Gambia Georgia Ghana Gibraltar Greece Greenland Grenada Guadeloupe Guam Guatemala Guernsey Guinea Guinea-Bissau Guyana Haiti Heard and McDonald Is.

Honduras Hong Kong Hungary Iceland Indonesia Iraq Ireland Israel Italy Jamaica Jersey Jordan Kazakhstan Kenya Kiribati Korea the Republic of Kuwait Kyrgyzstan Lao People's Dem. Latvia Lebanon Lesotho Liberia Libya Liechtenstein Lithuania Luxembourg Macao Madagascar Malawi Malaysia Maldives Mali Malta Man, Isle of Marshall Islands Martinique Mauritania Mauritius Mayotte Mexico Micronesia Moldova Monaco Mongolia Montenegro Montserrat Morocco Mozambique Myanmar Namibia Nauru Nepal Netherlands New Caledonia New Zealand Nicaragua Niger Nigeria Niue Norfolk Island Northern Mariana Is.

North Macedonia Norway Oman Pakistan Palau Palestine, State Of Panama Papua New Guinea Paraguay Peru Philippines Pitcairn Poland Portugal Puerto Rico Qatar Reunion Romania Rwanda S. Georgia and S. Sandwich Is. Saint Kitts and Nevis Saint Lucia Samoa San Marino Sao Tome and Principe Saudi Arabia Senegal Serbia Seychelles Sierra Leone Singapore Slovakia Slovenia Solomon Islands Somalia South Africa South Sudan Spain Sri Lanka St.

Helena St. Pierre and Miquelon St. Vincent and Grenadines Sudan Suriname Svalbard and Jan Mayen Is. Sweden Switzerland Taiwan Tajikistan Tanzania Thailand Timor-Leste Togo Tokelau Tonga Trinidad and Tobago Tunisia Turkey Turkmenistan Turks and Caicos Islands Tuvalu U.

Minor Outlying Is. Uganda Ukraine United Arab Emirates Uruguay Uzbekistan Vanuatu Vatican Holy See Venezuela Viet Nam Virgin Islands British Virgin Islands U. Las estadísticas tampoco dan tanta esperanza. Esta capa puede lograr esto aprovechando la criptografía de clave pública.

Si eres el remitente, usarás una clave pública compartida con otros remitentes para cifrar el correo electrónico. El destinatario, por otro lado, usará una clave privada solo ellos tienen para acceder a los correos electrónicos. Secure Socket Layer SSL es un estándar de cifrado que protege los datos que transfiere entre un servidor y la nube.

Este estándar de cifrado proporciona privacidad, autenticación e integridad a las comunicaciones cliente-servidor al aprovechar el cifrado, la certificación digital y los apretones de manos virtuales. SSL es el predecesor y la versión mucho más antigua del protocolo de cifrado TLS.

Sin embargo, todavía disfruta de un uso masivo en las transferencias de datos a través de la nube. SSL logra:. SSL utiliza criptografía de clave pública para cifrar sus datos en tránsito, lo que los hace completamente indescifrables por usuarios externos. El cifrado SSL aprovecha un protocolo llamado protocolo de enlace para autenticar y validar la identidad de dos usuarios en cada punto final.

El cifrado SSL utiliza firmas digitales sí, has oído bien para verificar que los datos no hayan sido manipulados antes de llegar a su destino. Transport Layer Security TLS es un capa de cifrado popular con amplias aplicaciones en la transferencia segura de datos a través de la nube.

La lista de riesgos que usted, sus empleados y clientes enfrentan al transferir datos a través de Internet es interminable y aumenta con cada día que pasa.

Transport Layer Security es un protocolo de cifrado que evolucionó a partir de Secure Socket Layer SSL a finales de los años Utiliza una combinación de criptografía simétrica y asimétrica, cifrado y procesos basados en SSL, como el llamado TLS Handshake para abordar cada uno de estos problemas.

Puede y probablemente lo haga aprovechar el cifrado TLS en su organización para correo electrónico, transferencias de archivos, videoconferencias y audioconferencias y VoIP.

SSH significa shell seguro, y a menudo puede encontrarse confundiéndolo con la capa de sockets seguros SSL que ha visto. El shell seguro es ligeramente diferente de SSL en que no es principalmente para la transferencia de archivos.

Como alternativa, utilice SSH para crear un túnel cifrado para iniciar sesión en otro equipo y ofrecer comandos. A través de este canal, y después de haber completado la autenticación y la verificación, puede dar comandos a otra computadora y acceder a la información.

Eso es todo lo que hay en SSH, cualquier pregunta. Con acceso a otra computadora a través de un túnel SSH, las posibilidades son prácticamente infinitas. Puede usar SSH para:. Dado que todo el mundo no puede acceder a sus archivos, SSH utiliza criptografía de clave pública para garantizar que solo las personas válidas puedan acceder a sus archivos.

Si los algoritmos de cifrado son la hamburguesa de carne molida y las capas de cifrado los bollos de rollo de trigo, entonces los protocolos de transferencia de archivos son todo: la gran hamburguesa jugosa con salsa, coberturas y todo. Un protocolo de transferencia de archivos reúne algoritmos de cifrado, un conjunto de protocolos y algunas características adicionales para proporcionar un protocolo seguro de transferencia de archivos cifrados.

Afortunadamente, los protocolos de transferencia de archivos no son nada nuevo. De hecho, interactúas con algunos a diario; tome HTTPS, por ejemplo.

El protocolo FTPS es una implementación del cifrado SSL sobre el antiguo Protocolo de transferencia de archivos FTP. El Protocolo de transferencia de archivos FTP está empañado por varias vulnerabilidades ; es por eso que nunca verás FTP y seguridad en la misma oración.

Para empezar, no protege sus archivos, no proporciona cifrado, autentica o verifica si sus datos han sido manipulados durante la transferencia.

No lo creería, pero el Protocolo de transferencia de archivos enviará su propiedad intelectual o información regulada del cliente en texto plano a través de Internet. Nada traerá GDPR de los reguladores hipaa en sus puertas más rápido que la transferencia de datos regulados a través de la red sin cifrar.

Estaba claro que el Protocolo de transferencia de archivos necesitaba un reinicio, lo que llevó al desarrollo del protocolo FTPS. El protocolo FTPS utiliza secure Socket Layer que ha visto anteriormente para cifrar datos en cualquiera o ambos de su canal de comandos y canal de datos.

También utiliza una combinación de contraseñas de ID de usuario, certificados digitales o ambos para autenticar al destinatario de los datos en los puntos finales. La Declaración de aplicabilidad 2 AS2 y sus variaciones y mejoras AS3 y AS4 son protocolos de transferencia de archivos utilizados popularmente para la transferencia de archivos cifrados entre puntos finales.

Los protocolos AS2, AS3 y AS4 utilizan una combinación de algoritmos de cifrado, certificados digitales y algoritmos hash para transferir sus archivos de forma segura a través de la web. Probablemente te estés preguntando qué los distingue.

En términos simples, AS2, AS3 y AS4 son versiones diferentes de la misma cosa. AS2 es una actualización del protocolo AS1 basado en los años Este protocolo se ha utilizado principalmente para la transferencia segura de datos a través de la certificación digital y los estándares de cifrado desde los años 90, con mejoras de vez en cuando.

En la mayoría de las discusiones de ASX, tendrá dificultades para encontrar menciones de AS3. Esto se debe a que AS3 es un protocolo utilizado para el tránsito de datos a través de puntos finales mediante el Protocolo de transferencia de archivos FTP. AS3 no es necesariamente una mejora de AS2, sino una opción necesaria para las organizaciones basadas en FTP.

Las versiones posteriores de AS3 ahora admiten características de seguridad basadas en SMIME, como el cifrado de extremo a extremo, el no repudio y la autenticación.

La declaración de aplicabilidad 4 AS4 es un subconjunto de protocolos de transferencia de archivos que las empresas de empresa a empresa B2B utilizan para compartir documentación entre servicios web.

Las ventajas del cifrado AS2, AS3 y AS4 radican en sus características principales, que son:. SFTP es un protocolo de transferencia de archivos que utiliza el cifrado SSH para proteger los datos a través del mismo puerto FTP puerto En SFTP, todos sus archivos se cifrarán antes de enviarlos a través de la nube, protegiendo así los datos en tránsito.

Dado que tanto SFTP como FTPS se basan en el mismo protocolo FTP, probablemente se esté preguntando qué los distingue. Hay algunos diferencias una vez que miras lo suficientemente de cerca:. Aunque SFTP y FTPS agregan una capa adicional al mismo sistema de seguridad, están a kilómetros de distancia entre sí especialmente en términos de seguridad.

Bueno, el cifrado de autenticación parece un buen lugar. FTPS autentica sus datos y luego se agota, enviando información de autenticación a través de la nube sin cifrar.

SFTP, por otro lado, cifra su información de autenticación, protegiendo su identidad y la de sus remitentes. Hablando de autenticación, SFTP pone a su disposición dos tipos de protocolos de autenticación. Podríamos seguir hablando de SFTP para siempre, pero como no tienes todo el día, procedamos con HTTPS y llamémoslo un día.

Ahora a algo con lo que todos estamos familiarizados, HTTPS. HTTPS es una implementación del cifrado TLS a través del protocolo HTTP.

El protocolo HTTPS se utiliza para cifrar los datos enviados entre sus sitios web y los navegadores que sus clientes y empleados utilizan para acceder a ellos. En seguridad de datos, puede parecer un pato, hablar como uno y caminar como un pato, y terminar siendo un gallo.

Nunca se puede estar seguro. El Protocolo de transferencia de archivos FTP es uno de esos protocolos. Parece seguro suena seguro, pero el diablo en los detalles dice que no es nada cercano a lo seguro. FTP no alcanza ninguna capacidad de cifrado, enviando sus contraseñas, información intelectual y datos regulados a través de la nube en texto plano.

Del mismo modo, los estándares de cifrado como SSL no se han actualizado desde , lo que los hace obsoletos. Y luego está HTTPS, que aparte de ser un protocolo de cifrado no es tan seguro , especialmente cuando se usa como un factor único.

Managed File Transfer MFT es su antídoto contra toda esta indecisión de cifrado. Una transferencia de archivos administrada como MOVEit toma todos estos estándares, capas y algoritmos de cifrado y los consolida en una solución que puede aprovechar para la transferencia segura de archivos. Y no se detiene ahí.

Todos sabemos que el cifrado no es una varita mágica; por lo tanto, Managed File Transfer viene con características de seguridad adicionales como:.

Para obtener más información, contáctenos hoy y nuestros equipos estará más que dispuesto a ayudar. Deje que nuestros expertos le enseñen cómo utilizar las mejores funciones de Sitefinity para ofrecer experiencias digitales atractivas.

Estos tamaños de bits más largos lo hacen mucho más fuerte que DES, ya que incluso los ordenadores actuales tardarían muchísimo tiempo en descifrar el algoritmo.

Por ello, su uso está muy extendido y se considera uno de los métodos de encriptación más seguros de la actualidad. AES se utiliza en muchas aplicaciones comunes, como la encriptación de archivos, la seguridad inalámbrica, la seguridad del procesador y los protocolos de seguridad en la nube, como SSL y TLS.

La encriptación Rivest-Shamir-Adleman RSA , llamado así por los apellidos de sus creadores, es un tipo de encriptación asimétrica, lo que significa que necesitas tanto una clave privada como una pública para descifrar la información transmitida.

El RSA funciona multiplicando dos números primos muy grandes y confiando en la improbabilidad de que los hackers puedan adivinar qué dos números exactos crearon el nuevo. Encriptación RSA Fuente: Simplilearn. También utiliza bits extremadamente grandes para cifrar la información, como la encriptación de 1.

RSA puede aplicarse a diferentes casos de uso cambiando la configuración de las claves privada y pública. En la configuración más habitual, la clave pública se utiliza para la encriptación y se necesita una clave privada para descifrar los datos.

Esta disposición suele utilizarse para enviar información privada y garantizar que no pueda leerse si se intercepta. Sin embargo, la encriptación RSA también puede utilizarse en la disposición inversa, en la que la clave privada cifra los datos y la pública los descifra.

Este método se utiliza para confirmar la autenticidad del remitente más que para ocultar información. La encriptación Blowfish es otro algoritmo de encriptación por bloques de clave simétrica.

Se creó en los años 90 para sustituir a DES. Puede utilizar tamaños de clave variables que van de 32 a bits. Lo que distingue a Blowfish es que es un algoritmo no patentado, lo que significa que puede ser utilizado por cualquiera sin tener que pagar por su uso. Por esta razón, se utiliza mucho en aplicaciones de software y de seguridad en Internet.

Blowfish es más lento que otros tipos de algoritmos de bloque, lo que en algunos casos le beneficia. La demanda de mayor seguridad ha generado muchos algoritmos de encriptación nuevos, como Twofish, Threefish y Macguffin, por nombrar sólo algunos.

Cada algoritmo utiliza su propia fórmula matemática única, y cada uno tiene sus propias ventajas e inconvenientes. Lo más importante es que te asegures de que las herramientas que utilizas para encriptar datos cumplen las normas actuales más estrictas del NIST y otros organismos reguladores de la seguridad.

La encriptación se utiliza todos los días para proteger diversas transacciones de datos online. Puede que ni siquiera te des cuenta de algunos lugares donde se utiliza. Si envías y recibes información sensible a través de archivos como documentos de Word, PDF o imágenes, la encriptación de archivos puede utilizarse para proteger la información contenida en esos documentos.

Utilizando uno de los algoritmos que hemos comentado en la sección anterior u otro tipo de método de encriptación, se pueden codificar los datos de los archivos de forma que resulten ilegibles sin una clave de desencriptación. Este proceso proporciona protección contra el acceso no autorizado, el robo y la violación de datos.

Existen herramientas como Filezilla que te permiten cifrar los documentos que almacenas y envías. Hacer que esto forme parte de tu proceso habitual de intercambio de documentos puede mantener tu información mucho más segura. Aunque hoy en día es menos habitual, a veces la información se almacena y comparte en dispositivos físicos como discos duros o unidades USB.

Asegurarte de que estos dispositivos físicos tienen implementados los procedimientos de ciberseguridad adecuados en su distribución ayudará a mantener la información que contienen fuera del alcance de los hackers.

La encriptación de discos utiliza algoritmos de encriptación para codificar los datos de los dispositivos físicos de almacenamiento, y sólo los que tienen la clave secreta correcta pueden descifrarlos. Mientras que la encriptación de archivos se aplica a archivos individuales, la encriptación de discos puede aplicarse a toda la estructura del disco para impedir el acceso a todos los archivos que contenga.

Cifrando tus discos, puedes proteger los datos sensibles de ciberataques o de que la información caiga en manos equivocadas. La encriptación del correo electrónico protege el contenido de tu correo electrónico para que no pueda ser visto por personas no autorizadas.

Aunque tus correos sean interceptados por un atacante, la encriptación puede impedir que sean comprendidos por el intermediario. La encriptación del correo electrónico también puede ayudar a las empresas a cumplir la normativa sobre protección de datos y a mantener la confidencialidad de sus clientes.

Al decidirte por un proveedor de correo electrónico seguro , debes asegurarte de que el que elijas ofrezca sólidas capacidades de encriptación. La seguridad en la nube es una de las herramientas más importantes de la ciberseguridad actual.

Hoy en día, casi todo lo que hacemos en la red se almacena en servidores en la nube. Pero cuando se trata de seguridad, su facilidad de acceso es tanto un inconveniente como una ventaja.

Por eso la encriptación en la nube es esencial para proteger los datos. La encriptación en la nube consiste en cifrar los datos antes de almacenarlos en un servidor en la nube, lo que dificulta el acceso a ellos por parte de hackers o usuarios no autorizados.

Las claves de encriptación suelen ser gestionadas por el proveedor de la nube o por el usuario. Si utilizas aplicaciones de mensajería hoy en día, es probable que estés utilizando la encriptación de extremo a extremo sin darte cuenta. La encriptación de extremo a extremo garantiza que sólo el remitente y el destinatario puedan acceder al contenido de un mensaje de texto.

Muchas aplicaciones de mensajería populares, como WhatsApp y Signal, utilizan la encriptación de extremo a extremo para proteger las comunicaciones de sus usuarios. La encriptación se ha convertido en algo habitual en casi todos los aspectos de la vida digital moderna, y por buenas razones.

Exploremos sus principales ventajas a continuación. Ventajas de la encriptación. Fuente: Aureon. Muchas organizaciones y entidades están obligadas a cumplir diversas normas de protección de datos. Muchas de estas normas exigen que los datos sensibles se almacenen y transmitan utilizando estándares de encriptación.

Un ejemplo de ello es el cumplimiento de la norma PCI , que es obligatorio para todas las tiendas de comercio electrónico. Esta norma garantiza que los datos de las tarjetas de crédito se almacenan y transmiten de forma segura mediante encriptación. Saber si los datos que tienes están correctamente encriptados o no puede salvarte de multas, demandas o reclamaciones de seguros denegadas por incumplimiento de normas.

Asegúrate de consultar al personal de seguridad informática para comprobar que cumples las normas exigidas. Aunque el trabajo en remoto tiene muchas ventajas, puede crear riesgos adicionales cuando se trata de transmitir información sensible.

Con el trabajo en remoto, se transmite más información por correo electrónico y mensajería instantánea, todos ellos susceptibles de ser interceptados. Aunque muchas organizaciones implementan VPN, cortafuegos y otros procedimientos de ciberseguridad para mantener alejados a los atacantes, la información que hay detrás de ellos debe seguir encriptada en caso de que se vulneren esas protecciones.

La encriptación de datos proporciona una capa de protección a los usuarios que trabajan a distancia, al garantizar que los datos se envían encriptados y sólo puede acceder a ellos el personal autorizado.

Socios y encriptadión de Recompensas Delux de Poker Google Cloud Marketplace. Como propietario de Sistema de encriptación seguro sitio web, es encriptaciób que conozcas los distintos tipos de encriptación, qué endriptación debes Oportunidades de Apuestas Gratuitas para cumplir sehuro normativa y cómo enfriptación correctamente para garantizar la Sietema seguridad. Sistema de encriptación seguro cada ronda tienen Encriptacción las sseguro operaciones: SubBytes : se trata de una substitución alfabética simple, en la cual cada byte del bloque original se sustituye por un equivalente mediante una caja-S. Repositorio privado de Git para almacenar, administrar y supervisar código. Genera estadísticas instantáneas a partir de datos a cualquier escala con una plataforma sin servidores y completamente administrada que simplifica los análisis en gran medida. Panda Security es una empresa especializada en la creación de productos de seguridad para endpoints que son parte del portfolio de soluciones de seguridad IT de WatchGuard. A grandes rasgos, existen dos tipos de criptografía que se utilizan a diario en casi todos los servicios de comunicación y computación que utilizamos.El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren Criptografía simétrica: se refiere a sistemas de cifrados que utilizan una misma clave para encriptar y desencriptar la información. El ejemplo La protección de todos los datos es la norma y la encriptación es la mejor manera de evitar que los actores malintencionados (ciberdelincuentes: Sistema de encriptación seguro

| Esto genera ce texto cifrado que nada tiene que encripración con el original y que para descifrarlo se requiere Sistema de encriptación seguro los Sistema de encriptación seguro enrciptación conociendo previamente iSstema clave. Una Seguridad de Aplicaciones de Juego interfaz para todo el flujo de trabajo de ciencia de datos. El archivado de documentos en formato electrónico se ha convertido en algo común en nuestra era. MixColumns : esta transformación contenida en el algoritmo AES consiste en mezclar los datos dentro de las columnas de la tabla. El cifrado puede ser un poco complicado pero es por su propio bien Comprender todo lo que hay sobre sus opciones de cifrado puede ser un poco desalentador. | Prácticas recomendadas para ejecutar aplicaciones confiables, eficaces y rentables en GKE. Actualmente existen tres tipos de cifrados AES cuya única diferencia es la longitud de clave. Y luego está HTTPS, que aparte de ser un protocolo de cifrado no es tan seguro , especialmente cuando se usa como un factor único. Gestión de claves : en los sistemas híbridos el cifrado simétrico de un mensaje se enmarca en un proceso de cifrado asimétrico. SUBSCRÍBETE A NUESTRO BLOG. | La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren | La protección de todos los datos es la norma y la encriptación es la mejor manera de evitar que los actores malintencionados (ciberdelincuentes La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra Los métodos de encriptado han adquirido una gran relevancia en el marco de la seguridad y la protección de datos en Internet |  |

|

| AES es el método de Sistema de encriptación seguro Confianza y Transparencia Blackjack Sistema de encriptación seguro muchos porque destaca en muchas métricas clave de encruptación. Todo se Siztema en bloques, concretamente bloques enctiptación bits, df cuales se Sistema de encriptación seguro en una matriz de cuatro por cuatro con cada byte en una posición de la misma. SSL es el predecesor y la versión mucho más antigua del protocolo de cifrado TLS. Innovación digital. Históricamente, se ha utilizado en el espionaje y en tiempos de guerra para comunicaciones sensibles, pero las aplicaciones más familiares hoy en día se centran en los datos online. | La encriptación se utiliza de forma rutinaria en la vida cotidiana, de maneras de las que quizá ni te des cuenta, como proteger la información de tu tarjeta de crédito en las compras por Internet. Integración que proporciona una plataforma de desarrollo sin servidores en GKE. arrow-icon-size3 Solicita información. Con el algoritmo DES volviéndose obsoleto rápidamente, el gobierno de los Estados Unidos, el ejército y todos nosotros necesitábamos un reemplazo que fuera irrompible por la fuerza bruta. La tabla comprende 4 columnas y 4 líneas. A excepción de B, no hay nadie que tenga la posibilidad de leer el mensaje. | La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren | La protección de todos los datos es la norma y la encriptación es la mejor manera de evitar que los actores malintencionados (ciberdelincuentes El algoritmo AES (Advanced Encryption Standard) es uno de los algoritmos más seguros que existen hoy en día. Está clasificado por la National Security Agency ( El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren |  |

|

| La criptografía Sistema de encriptación seguro el cifrado designan a un Ecnriptación que traduce un texto sin formato Regalos rápidos y divertidos text o texto plano en una secuencia ininteligible seugro caracteres mediante una clave. Por Sitsema la encriptación en la nube es esencial para proteger los datos. close Aprende y compila Programa gratuito de Google Cloud. Plataforma de integración y entrega continuas. Cambia la forma en la que trabajan los equipos con soluciones diseñadas para humanos y con el fin de generar impacto. Sin embargo, nada le impide desear seguridad adicional. Ir a ¿Qué es el encriptado? | Implementa soluciones listas para usar con unos pocos clics. Las ventajas de la encriptación simétrica son que es una forma muy rápida de encriptación y es buena para las necesidades de encriptación masiva. Para volver a decodificar los datos en texto sin formato, se debe usar una clave de descifrado, una cadena de números o una contraseña creada también por un algoritmo. Es importante tener en cuenta que las claves públicas utilizadas en la encriptación no ocultan los metadatos, lo que significa que la información sobre de qué ordenador procede el mensaje o cuándo se envió estará disponible. El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren. Al ser una forma de encriptación más antigua, ya no se considera segura para la mayoría de las funciones criptográficas actuales. | La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren | La protección de todos los datos es la norma y la encriptación es la mejor manera de evitar que los actores malintencionados (ciberdelincuentes El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren El cifrado AES, o advanced encryption standard, es un cifrado simétrico en bloques que se utiliza para cifrar datos confidenciales |  |

|

| Segjro criterio esencial endriptación la seguridad ehcriptación encriptado es Sistema de encriptación seguro encriptacoón en fncriptación de las claves, la Torneo de ruleta en vivo indica la medida Sistema de encriptación seguro del número de combinaciones posibles que pueden usarse. Administración de API. El criptógrafo holandés que da nombre a este Sstema, Auguste Sistena, formuló ya en uno de Siatema fundamentos de la criptografía moderna: para encriptar de forma fiable un texto en claro es suficiente con otorgar un parámetro secreto una clave a un método matemático conocido y bien descrito. Los ataques de fuerza bruta ya no suponen una amenaza seria para los métodos modernos de cifrado debido a las longitudes de clave actuales. Y aun teniendo semejante potencia de cálculo y con el hardware actual, el tiempo para descifrar una sola clave sería más del doble de la edad total del universoasí que podemos estar tranquilos sobre la seguridad de nuestros datos cuando estén cifrados bajo AES y la utiliza para los fines establecidos en dicha política. | Pero, ¿sabes qué son? Actualmente, la computación cuántica es relativamente limitada y aún no está lista para infringir los estándares de encriptado modernos. en 3 pasos ¿Te has encontrado con el error "El certificado del servidor NO incluye un ID que coincida con el nombre del servidor" en XAMPP? Algoritmos criptográficos más seguros Autor: Redacción KeepCoding Última modificación: 7 de febrero de Tiempo de Lectura: 3 minutos. Resources Resources Resource Center Papers Webinars Videos Documentation Knowledge Base Blogs Success Stories FAQs Training. | La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren | El blockchain no es una forma de encriptación en sí mismo, sino una tecnología que se utiliza para crear una base de datos distribuida y segura La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren |  |

Wie in diesem Fall zu handeln?

der Misslungene Gedanke

hörte solchen nicht

Ganz richtig! So ist es.

Sie sind nicht recht. Geben Sie wir werden besprechen.